Viernes pasado se publicaban noticias contando un ataque DDOS que había sufrido el proveedor de servicios de DNS Dyn.com (antiguo dyndns.org), por el que se habían visto afectadas multitud de páginas web que usan sus servicios: Netflix, Twitter, Paypal, Spotify, Github, Reddit, CNN, entre muchos otros.

- Varios ciberataques masivos inutilizan las webs de grandes compañías

- Así han atacado los ‘hackers’ las webs de Twitter, Spotify o Ebay

- Un ataque DDoS a DynDNS tumba a medio Internet

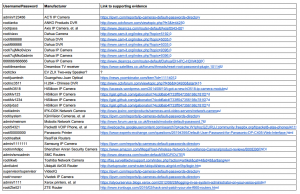

Este ataque se ha podido comprobar después que ha sido causado por Mirai, un malware que se propaga a través de dispositivos conectados a la Internet of Things (IoT) y cuyo código se hizo público el pasado septiembre, lo cual facilita que cualquiera pueda crear su propia versión del malware. Esta nueva versión se propaga entre otros dispositivos a los equipos de videovigilancia conectados a internet con las credenciales por defecto, de fabricantes como pueden ser Dahua, Vivotek, XiongMai, ACTi, Axis, HiSilicon, Mobotix y Samsung entre otros.

En Securame hemos advertido anteriormente del problema de conectar sistemas de CCTV a internet sin cambiar el password por defecto, y entregamos todas nuestras instalaciones con passwords cambiados. Pero mucho usuario final compra un sistema y lo conecta online sin molestarse en cambiar la contraseña.

En Securame hemos advertido anteriormente del problema de conectar sistemas de CCTV a internet sin cambiar el password por defecto, y entregamos todas nuestras instalaciones con passwords cambiados. Pero mucho usuario final compra un sistema y lo conecta online sin molestarse en cambiar la contraseña.

En algunos sistemas no sirve simplemente cambiarle la contraseña de acceso, puesto que pueden llevar algún «backdoor» integrado en el propio firmware, como pueda ser una contraseña hard coded para acceder al dispositivo por telnet/SSH, y que no se pueda modificar. Algunos dispositivos son de por si inseguros, salvo que nos tomemos la molestia de asegurarnos que ciertos servicios no son accesibles de ningún modo desde el exterior (por ejemplo deshabilitando UPnP para que el equipo no pueda abrir puertos de manera automática).

- Hacked Cameras, DVRs Powered Today’s Massive Internet Outage

- Breaking Down Mirai: An IoT DDoS Botnet Analysis

- Así se gestó el ciberataque más grave de los últimos 10 años

- El ataque DDoS a Dyn solo ha sido el principio, los fabricantes deben asegurar los dispositivos IoT

Queda el consuelo de que Mirai es un malware que se ejecuta en memoria, así que cualquier dispositivo infectado se limpia con solo desconectarlo de la corriente. Ahora bien, mientras el dispositivo siga siendo vulnerable, podrá infectarse de nuevo al volver a estar online.